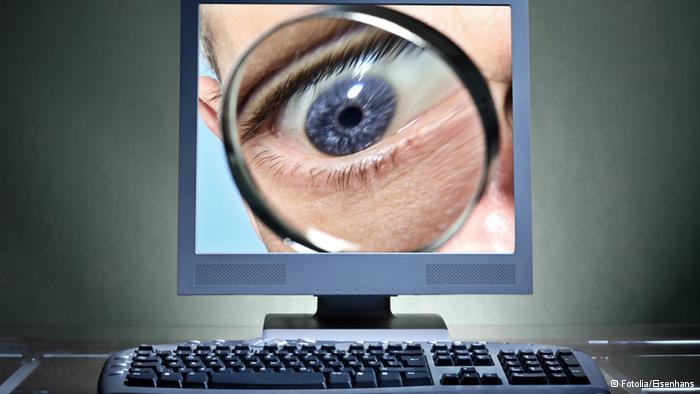

به گزارش عدل البرز به نقل از maddyness، دانستن مراحل چرخه حیات حمله سایبری معمولی می تواند به سازمان ها کمک کند تا تهدیدات را مهار کنند و از دسترسی هکرها به شبکه ها یا سیستم ها جلوگیری کنند. در اینجا به بررسی یک تفکیک هفت مرحلهای از چرخه حیات حمله سایبری «معمولی» می پردازیم.

- شناسایی

در مرحله مقدماتی هر حمله سایبری، عامل تهدید در حال جمعآوری اطلاعات و تحقیق درباره هدف یا اهداف خود می باشد. این موارد شامل شناسایی و جمعآوری اطلاعات در شبکهها، داراییهای یک شرکت (به عنوان مثال وبسایت و پلتفرمهای رسانههای اجتماعی مانند لینکدین)، وضعیت فعلی امنیت دادههای آن و هرگونه اطلاعات منبع باز درباره هدف، مانند محل، آدرس IP، نرمافزار، اطلاعات DNS و کارمندان می شود.

هکرها معمولاً یک هدف آسیب پذیر را شناسایی می کنند و روشی را برای ورود از طریق یک نقطه پایانی دنبال می کنند.

- تسلیح سازی اطلاعاتی

مرحله بعدی شامل تسلیح کردن اطلاعاتی می باشد که در مرحله شناسایی و جمعآوری اطلاعات به دست آمدهاند. در این مرحله، اطلاعات به شکلی منظم و با رعایت نکات فنی و تخصصی، به یک ابزار برای آسیب رسانی به سازمان، شخص یا سیستم هدف تبدیل میشوند.

هکرها شبکهها، نرمافزارها و سیستمهایی هدفی که ممکن است در حال اجرا باشند را در نظر میگیرند و در مورد مؤثرترین کد برای از بین بردن موانع دفاعی تصمیم میگیرند. آنها همچنین ابزارهای مورد نیاز خود را برای سوء استفاده از هر گونه آسیب پذیری که ممکن است در هنگام دسترسی به سیستم یا شبکه هدف پیدا کنند، جمع آوری می کنند.

روش تحویل

روش تحویل به مرحلهای از حمله سایبری اشاره دارد که در آن، حملهکننده با توجه به هدف خود، روش تحویل ابزار و اطلاعات را انتخاب میکند. در این مرحله، نام و نقش هدف در سازمان شناسایی شده و ابزار مورد استفاده برای حمله، از جمله ایمیل فیشینگ، باج افزار، نرمافزار مخرب، صفحات تقلبی و… بر روی هدف تعیین میشود.

در بسیاری از موارد، کاربر مقصد از وجود یک لینک، فایل، یا ایمیل مخرب و خطرناک بی اطلاع می باشد. حملهکننده منتظر دریافت دسترسی اولیه میماند تا به مرحله بعدی حمله که در آن اقدام به کنترل سیستم، سرقت اطلاعات و یا برقراری دسترسی دائمی به سیستم مورد نظر میکند، دست یابد.

- سو استفاده

در این مرحله هکرها حیاتی ترین مرحله حمله خود را انجام می دهند. یک نقض موفق باعث می شود که یک هدف از طریق روش تحویل انتخاب شده توسط هکر، دسترسی اولیه به سازمان را به مهاجم اعطا کند.

مهاجم زیرساخت را بررسی می کند و ایده بهتری از نحوه عملکرد آن، نحوه جریان ترافیک در یک شبکه، سیستم های متصل و حساب های کاربری به دست می آورد و سعی می کند از هر برنامه اضافی یا نرم افزار متصل سوء استفاده کند.

- نصب و راه اندازی

مرحله نصب زمانی است که مهاجم دسترسی مداوم به شبکه را تضمین می کند. مهاجم یک اتصال امن به شبکه ها و سیستم ها از طریق یک درب پشتی دائمی برقرار می کند، فایروال ها را غیرفعال می کند و حساب هایی با دسترسی مدیر ایجاد می کند، و همچنین سایر کاربران را مسدود می کند.

- تحت کنترل گیری

پس از اعطای دسترسی نامحدود، تمام ابزارهای مورد نیاز برای راه اندازی مرحله تحت کنترل گیریدر دسترس هستند. اکنون مهاجم می تواند به طور موثر شبکه، برنامه ها و سیستم ها را کنترل کند، هر گونه اطلاعات کاربر را به دست آورد، و حتی اقداماتی را از طرف کاربران ناآگاه انجام دهد. آنها می توانند هر گونه اطلاعات شخصی یا حساس ذخیره شده در شبکه را استخراج کنند.

- اقدامات مربوط به اهداف

مرحله آخر می تواند شامل سرقت داده های حساس، اختلال در عملیات، درخواست پرداخت باج، یا بهره برداری بیشتر از سیستم های متصل و حمله به سیستم های داده باشد.

اهداف همه هکرها یکسان نیستند و صرفاً انگیزه مالی ندارند، اما این نوع از جرایم سایبری شایع ترین نوع محسوب می شوند. برخی از هکرها صرفاً سازمان ها را به دلایل سیاسی، یا اجتماعی و یا اقتصادی هدف قرار می دهند و هدف آنها ایجاد هرج و مرج یا ارسال پیامی خاص به یک شرکت و مشتریان آن می باشد.

منبع خبر :