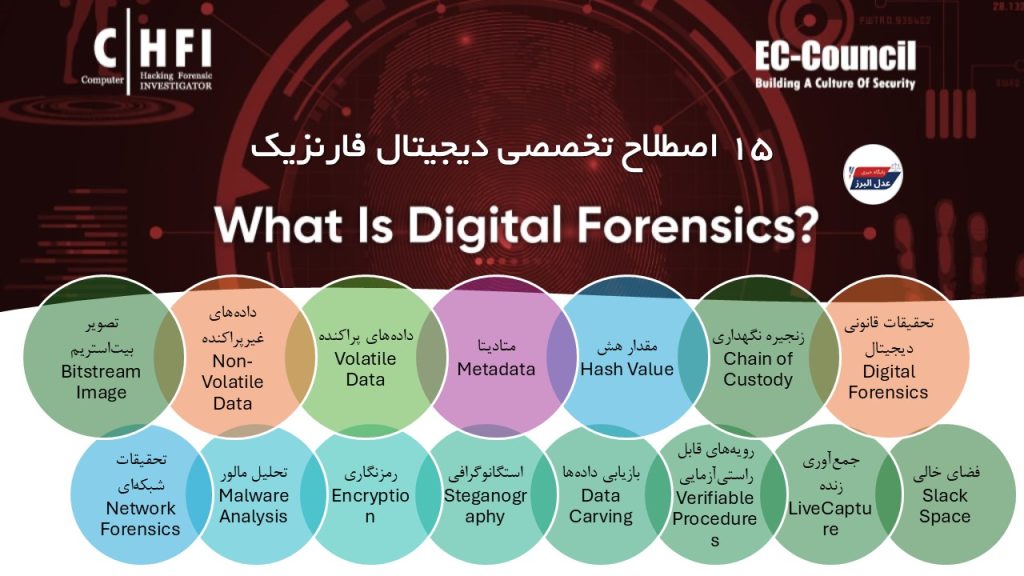

۱۵ اصطلاح تخصصی دیجیتال فارنزیک یا تحقیقات قانونی دیجیتال Digital Forensics

۱۵ اصطلاح تخصصی دیجیتال فارنزیک | تحقیقات قانونی دیجیتال (Digital Forensics) شاخهای از علوم قانونی است که به بررسی و تحلیل شواهد دیجیتال برای استفاده در پروندههای قضایی و تحقیقات سایبری میپردازد. این حوزه با افزایش جرایم سایبری، مانند هک، کلاهبرداری آنلاین، و سرقت دادهها، اهمیت بیشتری یافته است. اصطلاحات تخصصی این رشته برای متخصصان حقوقی، فناوری اطلاعات، و حتی افراد غیرمتخصص که درگیر پروندههای قضایی هستند، حیاتی است. این سند ۱۵ اصطلاح کلیدی در دیجیتال فارنزیک را معرفی میکند که از منابع معتبر انگلیسیزبان مانند NIST، Wikipedia، و Burgess Forensics استخراج شدهاند. هدف این سند، ارائه توضیحاتی جامع و قابل فهم برای کمک به درک بهتر فرآیندهای این حوزه است.

فهرست مطالب

اصطلاحات تخصصی

۱- تحقیقات قانونی دیجیتال (Digital Forensics)

- تعریف: شاخهای از علوم قانونی که شامل بازیابی، بررسی، تحلیل، و تفسیر شواهد دیجیتال از دستگاههای الکترونیکی مانند رایانهها، تلفنهای همراه، و رسانههای ذخیرهسازی است.

- توضیح: تحقیقات قانونی دیجیتال برای بررسی جرایم سایبری مانند هک، سرقت دادهها، و کلاهبرداری آنلاین استفاده میشود. این فرآیند شامل شناسایی منابع شواهد، حفظ تمامیت دادهها، تحلیل اطلاعات، و ارائه آنها در دادگاه است. این حوزه از دهه ۱۹۷۰ با ظهور رایانههای شخصی شکل گرفت و با پیشرفت فناوری، بهویژه در زمینه دستگاههای موبایل و فضای ابری، گسترش یافت. برای مثال، در پروندههای کلاهبرداری مالی، ایمیلها و اسناد دیجیتال میتوانند شواهد کلیدی باشند.

- مثال: در پرونده Enron، تحلیل ایمیلها نقش مهمی در کشف تقلب مالی داشت.

۲- زنجیره نگهداری (Chain of Custody)

- تعریف: فرآیندی که حرکت شواهد فیزیکی یا دیجیتال را از لحظه کشف تا ارائه در دادگاه ثبت و مستند میکند.

- توضیح: زنجیره نگهداری تضمین میکند که شواهد دستکاری نشده و معتبر باقی میمانند. این فرآیند شامل ثبت نام افرادی که شواهد را در اختیار داشتهاند، زمان و مکان انتقال، و هدف هر اقدام است. نقص در زنجیره نگهداری میتواند منجر به رد شواهد در دادگاه شود. برای مثال، اگر یک هارد دیسک بدون مستندسازی مناسب منتقل شود، وکیل مدافع ممکن است اعتبار آن را زیر سؤال ببرد.

- مثال: در پروندهای در آمریکا، شواهد دیجیتال به دلیل عدم ثبت دقیق زنجیره نگهداری غیرقابل قبول اعلام شد.

۳- مقدار هش (Hash Value)

- تعریف: شناسهای عددی منحصربهفرد که به یک فایل یا تصویر دیجیتال اختصاص داده میشود و برای تأیید تمامیت دادهها استفاده میشود.

- توضیح: الگوریتمهای هش مانند MD5، SHA-1، و SHA-256 یک رشته منحصربهفرد از اعداد و حروف تولید میکنند. هر تغییر کوچک در دادهها، مقدار هش را کاملاً تغییر میدهد. در دیجیتال فارنزیک، مقدار هش برای اطمینان از عدم تغییر شواهد دیجیتال استفاده میشود. برای مثال، هنگام ایجاد تصویر بیتاستریم، مقدار هش محاسبه میشود تا کپی با اصل مقایسه شود.

- مثال: اگر مقدار هش یک فایل قبل و بعد از تحلیل یکسان باشد، نشاندهنده عدم تغییر آن است.

۴- متادیتا (Metadata)

- تعریف: دادههایی که اطلاعات اضافی درباره دادههای دیگر ارائه میدهند، مانند تاریخ ایجاد، ویرایش، یا نویسنده یک فایل.

- توضیح: متادیتا در تحقیقات دیجیتال برای ایجاد خط زمانی وقایع یا شناسایی کاربران مفید است. برای مثال، متادیتای یک عکس ممکن است شامل اطلاعات GPS یا مدل دوربین باشد که میتواند مکان و زمان ثبت عکس را مشخص کند. این اطلاعات در پروندههای کیفری، مانند جرایم سایبری، نقش کلیدی دارند.

- مثال: در یک پرونده، متادیتای یک سند نشان داد که متهم در زمان خاصی آن را ویرایش کرده بود.

۵- دادههای پراکنده (Volatile Data)

- تعریف: دادههایی که در حافظه موقت (RAM) ذخیره میشوند و با خاموش شدن دستگاه از بین میروند.

- توضیح: دادههای پراکنده شامل فرآیندهای در حال اجرا، اتصالات شبکه، و لاگهای سیستم هستند. جمعآوری این دادهها در تحقیقات زنده ضروری است زیرا پس از خاموش شدن سیستم قابل بازیابی نیستند. ابزارهایی مانند Volatility برای تحلیل حافظه استفاده میشوند.

- مثال: در یک حمله سایبری، دامپ حافظه میتواند فرآیندهای مخرب را شناسایی کند.

۶- دادههای غیرپراکنده (Non-Volatile Data)

- تعریف: دادههایی که روی دستگاههای ذخیرهسازی دائمی مانند هارد دیسک یا USB ذخیره میشوند و پس از خاموش شدن دستگاه باقی میمانند.

- توضیح: این دادهها شامل فایلها، اسناد، و پایگاههای داده هستند و منبع اصلی شواهد در اکثر تحقیقات دیجیتالاند. تصویر بیتاستریم معمولاً از این دادهها تهیه میشود.

- مثال: فایلهای ذخیرهشده روی یک فلش مموری میتوانند شواهد یک جرم سایبری باشند.

۷- تصویر بیتاستریم (Bitstream Image)

- تعریف: کپی دقیق بیتبهبیت از یک دستگاه ذخیرهسازی که شامل تمام دادهها، فایلهای حذفشده، و فضای خالی است.

- توضیح: تصویر بیتاستریم با استفاده از ابزارهایی مانند EnCase یا FTK ایجاد میشود تا شواهد اصلی تغییر نکنند. این کپی شامل دادههای فعال، حذفشده، و فضای خالی است که ممکن است شواهد ارزشمندی را در خود جای داده باشد.

- مثال: تصویر بیتاستریم از یک هارد دیسک میتواند فایلهای حذفشدهای را بازیابی کند که به جرم مرتبط هستند.

۸- فضای خالی (Slack Space)

- تعریف: فضای ذخیرهسازی تخصیصیافته به یک فایل که توسط آن استفاده نمیشود و ممکن است شامل بازماندههای دادههای قبلی باشد.

- توضیح: فضای خالی میتواند حاوی دادههای فایلهای حذفشده باشد که هنوز بازنویسی نشدهاند. ابزارهای دیجیتال فارنزیک میتوانند این دادهها را بازیابی کنند.

- مثال: بازیابی یک سند حذفشده از فضای خالی یک هارد دیسک.

۹- جمعآوری زنده (LiveCapture)

- تعریف: فرآیند جمعآوری شواهد از یک سیستم فعال، شامل دادههای پراکنده مانند دامپ حافظه، فرآیندهای در حال اجرا، و اتصالات شبکه.

- توضیح: جمعآوری زنده زمانی انجام میشود که خاموش کردن سیستم ممکن است شواهد را از بین ببرد. این فرآیند نیاز به دقت دارد تا سیستم تغییر نکند.

- مثال: ثبت اتصالات شبکه در یک سیستم هکشده برای شناسایی مهاجم.

۱۰ – رویههای قابل راستیآزمایی (Verifiable Procedures)

- تعریف: روشهای استاندارد و قابل تکرار که در تحقیقات دیجیتال استفاده میشوند تا فرآیندها معتبر و قابل تأیید باشند.

- توضیح: این رویهها باید بهگونهای مستند شوند که شخص ثالثی بتواند آنها را تکرار کند. این امر برای پذیرش شواهد در دادگاه حیاتی است.

- مثال: مستندسازی مراحل ایجاد تصویر بیتاستریم برای تأیید توسط وکیل مدافع.

۱۱- بازیابی دادهها (Data Carving)

- تعریف: فرآیند بازیابی فایلها از یک دستگاه ذخیرهسازی بدون استفاده از ساختار سیستم فایل.

- توضیح: بازیابی دادهها زمانی استفاده میشود که سیستم فایل آسیب دیده یا فایلها حذف شده باشند. ابزارها با شناسایی سرآغاز و پایان فایلها، آنها را بازسازی میکنند.

- مثال: بازیابی یک فایل JPEG از یک هارد دیسک فرمتشده.

۱۲- استگانوگرافی (Steganography)

- تعریف: علم پنهان کردن اطلاعات در فایلهای دیگر مانند تصاویر یا فایلهای صوتی.

- توضیح: استگانوگرافی برای مخفی کردن ارتباطات استفاده میشود. در دیجیتال فارنزیک، ابزارهای تخصصی برای شناسایی و استخراج دادههای پنهان استفاده میشوند.

- مثال: کشف پیام مخفی در یک فایل تصویری با استفاده از تحلیل LSB.

۴ روش شناسایی استگانوگرافی در جرایم سایبری : چالشهای پنهانسازی دادهها در تحقیقات قانونی

۱۳- رمزنگاری (Encryption)

- تعریف: فرآیند تبدیل دادهها به یک کد غیرقابل خواندن بدون کلید رمزگشایی.

- توضیح: دادههای رمزنگاریشده چالش بزرگی در دیجیتال فارنزیک هستند. کارشناسان ممکن است نیاز به کلیدهای رمزگشایی یا ابزارهای پیشرفته داشته باشند.

- مثال: رمزگشایی یک فایل رمزنگاریشده برای دسترسی به شواهد.

۱۴- تحلیل مالور (Malware Analysis)

- تعریف: فرآیند بررسی رفتار و ویژگیهای نرمافزارهای مخرب برای درک نحوه عملکرد آنها.

- توضیح: تحلیل مالور شامل تحلیل استاتیک (بررسی کد) و دینامیک (اجرای مالور در محیط کنترلشده) است. این فرآیند به شناسایی نحوه نفوذ و اقدامات مالور کمک میکند.

- مثال: شناسایی یک بدافزار که اطلاعات بانکی را سرقت کرده است.

۱۵- تحقیقات شبکهای (Network Forensics)

- تعریف: نظارت و تحلیل ترافیک شبکه برای شناسایی فعالیتهای مشکوک یا غیرمجاز.

- توضیح: این حوزه شامل ضبط پکتهای شبکه و تحلیل لاگها برای بازسازی وقایع است. ابزارهایی مانند Wireshark برای این منظور استفاده میشوند.

- مثال: شناسایی منبع یک حمله DDoS از طریق تحلیل ترافیک شبکه.

جدول خلاصه اصطلاحات

| اصطلاح | تعریف مختصر | کاربرد اصلی |

| تحقیقات قانونی دیجیتال | بازیابی و تحلیل شواهد دیجیتال از دستگاههای الکترونیکی | بررسی جرایم سایبری |

| زنجیره نگهداری | ثبت حرکت شواهد برای حفظ تمامیت آنها | تضمین اعتبار شواهد در دادگاه |

| مقدار هش | شناسه عددی برای تأیید تمامیت دادهها | تأیید عدم تغییر شواهد |

| متادیتا | دادههای توصیفی درباره فایلها | ایجاد خط زمانی و شناسایی کاربران |

| دادههای پراکنده | دادههای ذخیرهشده در حافظه که با خاموش شدن از بین میروند | جمعآوری در تحقیقات زنده |

| دادههای غیرپراکنده | دادههای ذخیرهشده روی رسانههای دائمی | منبع اصلی شواهد دیجیتال |

| تصویر بیتاستریم | کپی دقیق بیتبهبیت از دستگاه ذخیرهسازی | حفظ شواهد برای تحلیل |

| فضای خالی | فضای تخصیصیافته اما استفادهنشده در فایلها | بازیابی دادههای حذفشده |

| جمعآوری زنده | جمعآوری شواهد از سیستم فعال | حفظ دادههای پراکنده |

| رویههای قابل راستیآزمایی | روشهای استاندارد و قابل تکرار | تضمین اعتبار فرآیندهای تحقیقاتی |

| بازیابی دادهها | بازیابی فایلها بدون استفاده از سیستم فایل | بازیابی دادههای حذفشده یا آسیبدیده |

| استگانوگرافی | پنهان کردن اطلاعات در فایلهای دیگر | کشف ارتباطات مخفی |

| رمزنگاری | تبدیل دادهها به کد غیرقابل خواندن | چالش در دسترسی به شواهد |

| تحلیل مالور | بررسی رفتار نرمافزارهای مخرب | شناسایی نحوه نفوذ و اقدامات مالور |

| تحقیقات شبکهای | تحلیل ترافیک شبکه برای شناسایی فعالیتهای مشکوک | بازسازی حملات سایبری |

نتیجهگیری

تحقیقات قانونی دیجیتال به دلیل پیچیدگی فناوریهای مدرن و افزایش جرایم سایبری، به یکی از مهمترین حوزههای علوم قانونی تبدیل شده است. اصطلاحات معرفیشده در این سند، پایه و اساس فرآیندهای جمعآوری، حفظ، تحلیل، و ارائه شواهد دیجیتال را تشکیل میدهند. درک این اصطلاحات برای متخصصان حقوقی، فناوری اطلاعات، و حتی افراد غیرمتخصص که درگیر پروندههای قضایی هستند، ضروری است. با پیشرفت فناوری، این حوزه بهطور مداوم در حال تحول است و نیاز به آموزش و بهروزرسانی مستمر دارد.

منابع

- NIST Glossary

- Wikipedia

- Burgess Forensics

- Cyber Digital Forensics

- Forensic Science Simplified

- Capsicum Group

- Burgess Forensics

- Forensic Science Simplified

بستر بخوانید

- ۴ روش شناسایی استگانوگرافی در جرایم سایبری : چالشهای پنهانسازی دادهها در تحقیقات قانونی

- ۴ روش مخفی سازی شواهد دیجیتال ، چالشهای پیش روی تحقیقات قانونی دیجیتال

- تحقیقات قانونی دیجیتال یا Digital Forensics ، علمی برای جمعآوری، تحلیل، و ارائه شواهد دیجیتال در دادگاه

- تحلیل و ارائه شواهد دیجیتال در نظام قضایی

- ۶ روش حذف شواهد دیجیتال ، محدودیتها و پیامدهای حقوقی در تحقیقات قانونی